在当今数字化的时代,服务器的安全至关重要,特别是对于 Linux 服务器,由于其广泛的应用和开源的特性,面临着各种各样的安全威胁,为了确保服务器的稳定运行和数据的安全,我们需要采取有效的措施来检测恶意行为信息,本文将深入探讨如何使用命令来强化 Linux 服务器的安全,检测潜在的恶意行为。

我们要明白为什么检测恶意行为信息如此重要,恶意攻击者可能会试图获取服务器的访问权限、窃取敏感数据、篡改系统配置或者利用服务器进行非法活动,如果不能及时发现并阻止这些恶意行为,可能会给企业和个人带来巨大的损失。

有哪些常用的命令可以帮助我们检测恶意行为信息呢?

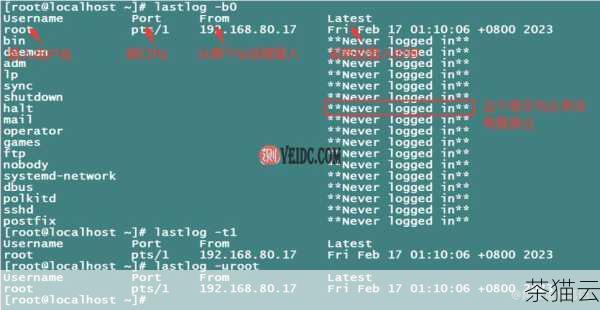

一个重要的命令是“last”,它可以显示系统中用户最近的登录记录,包括登录时间、登录地点和登录的终端,通过定期查看这个命令的输出,我们可以发现异常的登录行为,比如从未见过的登录地点或者在非正常时间的登录。

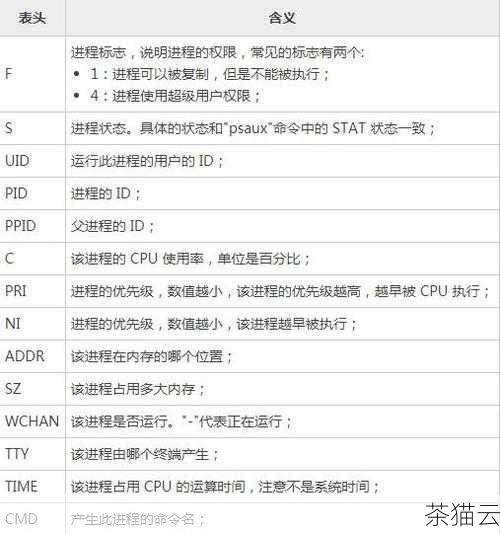

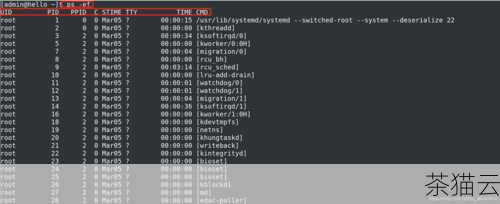

“ps”命令也是非常有用的,它可以列出当前正在运行的进程,通过检查进程列表,我们可以发现可疑的进程,比如占用大量系统资源的未知进程或者名称看起来异常的进程。

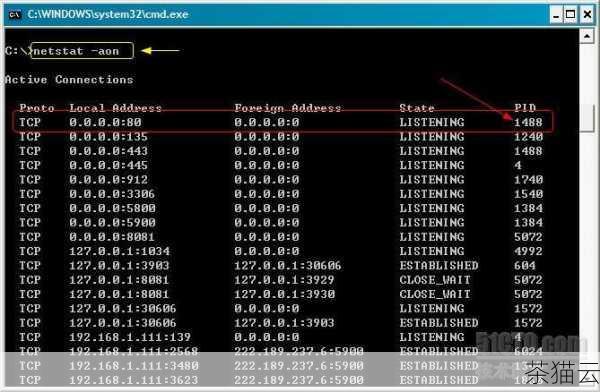

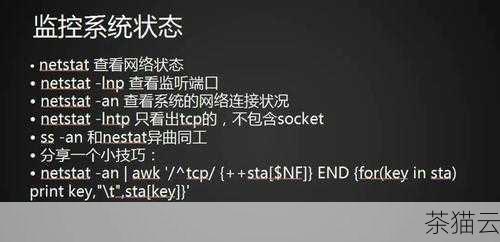

“netstat”命令能够展示网络连接的状态,我们可以通过它查看服务器上的开放端口以及与外部的连接情况,如果发现了不应该存在的连接或者异常的端口开放,那可能就是存在安全问题的迹象。

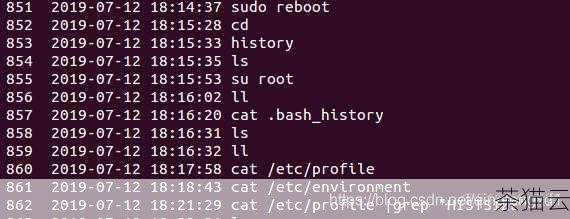

“history”命令可以显示用户在命令行中执行过的命令历史,通过检查这个历史记录,我们可以发现用户是否执行了一些不寻常或者危险的命令。

除了这些命令,我们还可以结合使用日志分析工具来更全面地检测恶意行为,Linux 系统的日志包含了丰富的信息,如系统日志、登录日志、内核日志等,通过对这些日志的仔细分析,我们可以发现更多潜在的安全威胁。

仅仅知道这些命令还不够,我们还需要知道如何正确地解读它们的输出结果,在“last”命令的输出中,如果看到一个用户在短时间内从多个不同的地点登录,这可能就是一个异常情况,在“ps”命令的输出中,如果一个进程占用了极高的 CPU 或内存资源,并且其名称不常见,那就需要进一步调查。

为了确保检测的有效性,我们需要定期执行这些命令,并将结果进行对比和分析,建立一个安全的基线也是很有帮助的,所谓基线,就是服务器在正常状态下的各种参数和指标,如进程数量、网络连接情况等,当检测结果与基线出现较大偏差时,就可能意味着存在恶意行为。

在强化 Linux 服务器安全的过程中,还需要注意一些其他的方面,保持系统和软件的更新,设置强密码策略,限制不必要的服务和端口等。

使用命令来检测恶意行为信息是强化 Linux 服务器安全的重要手段之一,通过熟练掌握和运用相关命令,并结合其他安全措施,我们可以有效地保护服务器的安全,防范潜在的威胁。

问题解答:

问题一:如果在“ps”命令的输出中发现一个未知进程,应该如何进一步调查?

答:可以尝试使用“ps -ef | grep 进程名”来获取更多关于该进程的信息,包括其所属用户、启动参数等,可以在网上搜索该进程名,看是否有相关的恶意软件或攻击行为的报道,还可以查看该进程所对应的文件路径,检查文件的属性和修改时间等,判断其是否正常,如果仍然无法确定,可以暂时停止该进程,观察系统是否出现异常,或者咨询专业的安全人员。

问题二:如何设置一个有效的服务器安全基线?

答:要设置有效的服务器安全基线,首先需要对服务器的正常运行状态有一个全面的了解,记录服务器在正常负载下的 CPU 使用率、内存使用情况、进程数量、网络流量等关键指标,确定服务器上运行的正常服务和开放的端口,以及系统和软件的版本,还需要制定用户权限策略,明确哪些用户具有哪些权限,定期对基线进行更新和审查,以适应服务器环境的变化。

问题三:服务器的日志分析应该重点关注哪些方面?

答:服务器的日志分析应重点关注登录尝试,特别是失败的登录尝试,因为这可能是有人试图非法访问服务器的迹象,还要关注系统错误和警告信息,它们可能提示系统存在配置问题或受到攻击,对于网络连接日志,要注意异常的源 IP 地址、大量的连接请求或者不寻常的端口访问,对关键服务和应用程序的日志,如 Web 服务器、数据库服务器等,也要关注其错误信息和异常活动记录。

评论已关闭